Quand on parle de Bluetooth, on entend souvent des mots tels que BLE, Beacon, iBeacon, Eddytstone, etc. Quelles sont les connexions et les différences entre eux ? Ce qui suit est une explication détaillée de la technologie Bluetooth impliquée dans les termes techniques et les applications Bluetooth courants.

1. Explication des termes techniques Bluetooth

Balise: Beacon est basé sur la détection de proximité Bluetooth à faible consommation d'énergie en transmettant un identifiant unique universel capté par une application ou un système d'exploitation compatible.

2. L'origine et la classification du BLE

La spécification originale a été développée par Nokia en 2006 sous le nom de Wibree. La société a développé une technologie sans fil adaptée de la norme Bluetooth qui permettrait une consommation d'énergie et un coût inférieurs tout en minimisant ses différences par rapport à la technologie Bluetooth. Les résultats ont été publiés en 2004 sous le nom Bluetooth Low End Extension. Wibree est une nouvelle technologie de radiofréquence qui peut fonctionner avec Bluetooth mais en utilisant seulement une fraction de la puissance. La technologie a été commercialisée sous le nom de Bluetooth Smart et l'intégration dans la version 4.0 de la spécification de base a été achevée au début de 2010.

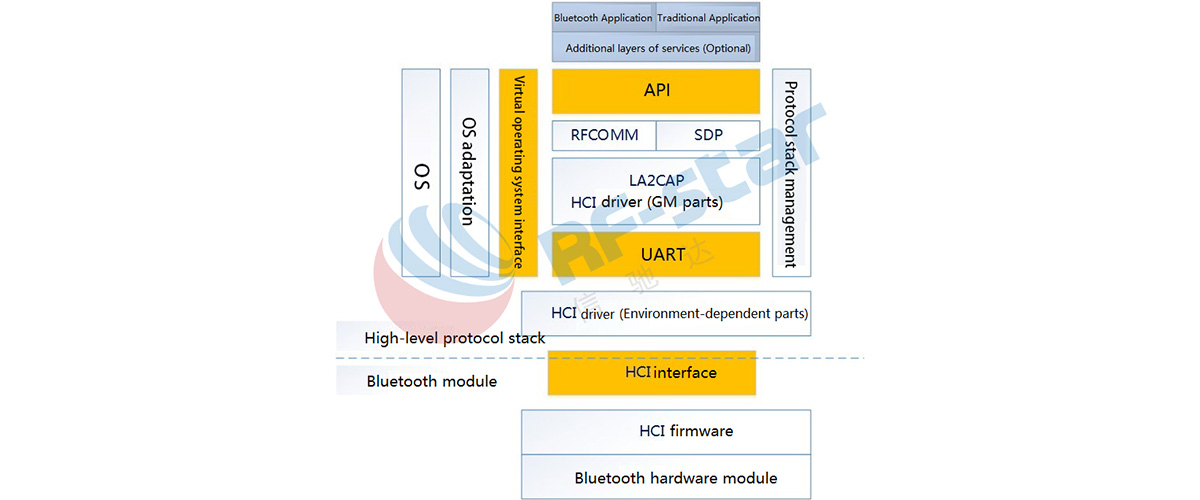

1) Périphériques Bluetooth - Appareils pré-4.0 - Bluetooth BR/EDR (Bluetooth classique).

Un appareil Bluetooth classique est capable de communiquer avec d'autres appareils Bluetooth classiques et des appareils Bluetooth Smart Ready. Tels que les connexions téléphoniques sans fil, les écouteurs sans fil et les haut-parleurs sans fil, etc. SPP (Serial Port Profile) est un profil Bluetooth classique, SPP définit les exigences pour les périphériques Bluetooth nécessaires à la configuration de connexions par câble série émulées à l'aide de RFCOMM entre deux périphériques homologues.

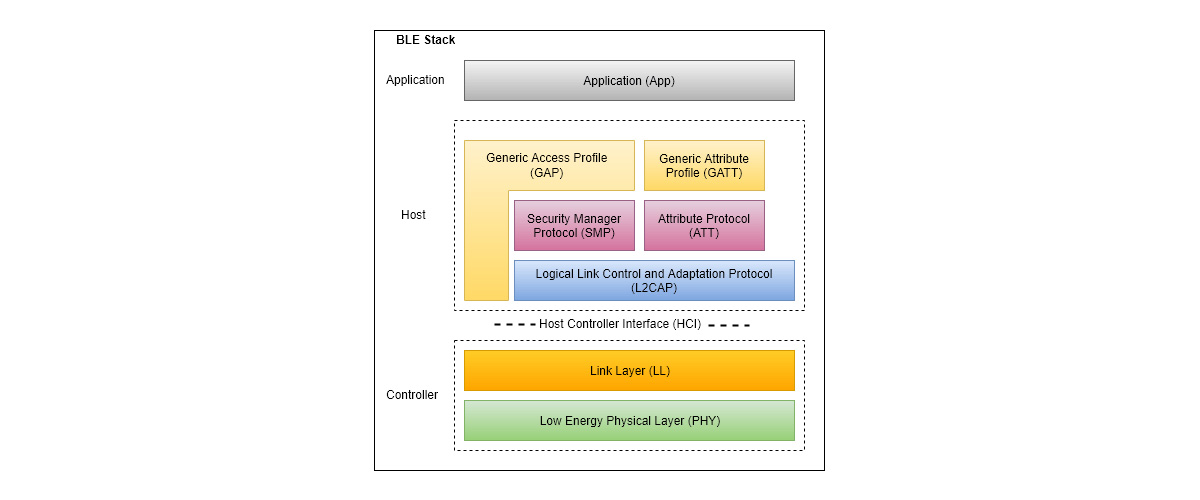

2) Bluetooth intelligent appareils - Fondamentalement, les appareils Bluetooth à faible consommation d'énergie tels que les périphériques (pensez aux moniteurs cardiaques, aux équipements de fitness, etc.).

Un appareil Bluetooth Smart ne peut communiquer qu'avec les appareils Bluetooth Smart et Bluetooth Smart Ready. C'est un protocole qui permet le fonctionnement à long terme des appareils Bluetooth dans la transmission de données à faible volume. Le BLE permet des facteurs de forme plus petits, une meilleure optimisation de la puissance et des cellules d'alimentation qui durent des années avec une seule charge.

3) Appareils Bluetooth Smart Ready - Fondamentalement, des appareils pouvant prendre en charge à la fois Bluetooth à faible consommation d'énergie et Bluetooth BR/EDR (Bluetooth classique).

Bluetooth à faible consommation d'énergie La technologie fonctionne dans la même gamme de spectre (la bande ISM 2,400–2,4835 GHz) que la technologie Bluetooth classique, mais utilise un ensemble de canaux différent. Au lieu des soixante-dix-neuf canaux Bluetooth classiques à 1 MHz, Bluetooth Low Energy dispose de quarante canaux à 2 MHz. BLE ne convient pas à la communication de grandes quantités de données et est généralement utilisé pour découvrir des appareils et effectuer des communications simples.

BLE et Bluetooth classique peut couvrir jusqu'à 100 m de portée. Par rapport au Bluetooth classique, le plus grand avantage du BLE est la consommation d'énergie. La consommation électrique du BLE est inférieure de 90 % à celle du Bluetooth classique, tandis que la distance de transmission est augmentée et que la sécurité et la stabilité sont également améliorées. BLE prend en charge Cryptage AES et Vérification CRC , qui garantit la sécurité de la communication entre les appareils connectés.

Beacon, en tant que technologie de positionnement basée sur le protocole Bluetooth 4.0, a attiré de plus en plus l'attention du marché du positionnement intérieur. Avec le développement de l'informatisation de l'Internet des objets et l'accumulation continue d'exigences en matière de collecte et de traitement de données volumineuses, la technologie Beacon à faible consommation et à faible coût est devenue le centre des applications de positionnement en intérieur. Ses caractéristiques peuvent favoriser la mise en œuvre rapide du système de positionnement intérieur IoT.

1) Pas d'appariement

2) Recevoir des informations en arrière-plan

La diffusion d'informations de Beacon nécessite une application. Cependant, nous n'avons pas besoin d'ouvrir l'APP lorsque nous utilisons la fonction de positionnement intérieur pour recevoir les signaux Beacon. L'application correspondante ne doit être ouverte que lors de l'affichage du service push d'informations Beacon.

3) Aucune fonction de transmission de données.

La station de base de l'appareil Beacon ne pousse que les informations nécessaires sous forme de données de diffusion et utilise le mode Bluetooth non connectable.

Si l'APP souhaite exécuter et transmettre des données pour communiquer avec le serveur afin d'obtenir des fonctions personnalisées et obtenir des données spécifiques, d'autres méthodes de communication de données doivent être activées, telles que le Wi-Fi, la 4G, etc.

De plus, le positionnement Beacon n'a pas besoin d'utiliser le réseau, ce qui signifie que le réseau ne passe pas par le serveur. L'algorithme de positionnement Beacon peut être implémenté localement et l'appareil lui-même complète le positionnement sans effectuer de calcul via le serveur en ligne. Le principe est que les données cartographiques sont initialisées et écrites sur le périphérique local à l'avance.

4. La différence entre iBeacon et Eddystone

1) iBeacon

La technologie iBeacon est une technologie de micro-positionnement précise basée sur Bluetooth 4.0 lancée par Apple à la WWDC en 2013. La technologie sous-jacente utilise BLE. Il est pris en charge après l'iPhone 4S.

Lorsque le smartphone est proche d'une balise, le smartphone peut recevoir le signal de balise. Et la portée de réception du signal peut atteindre 50 m.

Apple a mis les interfaces liées à iBeacon dans CoreLocation.framework. Google prend en charge la fonctionnalité dans Android 4.3 et les versions ultérieures. Les développeurs peuvent utiliser la technologie iBeacon tant qu'ils respectent les normes techniques iBeacon. Une certaine limitation est que le format du protocole ne peut pas être modifié.

2) Eddystone

Eddystone est une balise Bluetooth LE open source multiplateforme lancée par Google le 15 juillet 2015. Elle est principalement utilisée pour envoyer diverses informations push aux personnes en public.

Étant donné que Google le considère comme un projet open source, ils n'utilisent pas le nom de l'entreprise pour nommer le projet open source. Par exemple, le système d'exploitation Android n'utilise pas le nom de l'entreprise Google. Le public n'a pas besoin de savoir de quelle entreprise appartient Eddystone. Seuls l'OEM qui a créé la balise et le développeur d'applications correspondant le savent.

5. Comment utiliser BLE pour les appareils Beacon

Maintenant, nous savons ce que BLE, Balise, iBeacon, Eddytstone sommes. Voyons comment implémenter des fonctions basées sur la technologie BLE pour les appareils beacon ?

Le rôle des appareils BLE change dans les modes peer to peer (c'est-à-dire Unicast) ou de diffusion. Les rôles communs sont les suivants.

Comprenons comment fonctionne la connexion BLE complète.

1) L'analyse du processus d'analyse et de connexion de la publicité BLE

Un périphérique ou un diffuseur commence toujours par faire de la publicité avant d'accepter une connexion. En fait, les paquets publicitaires sont le seul moyen qui permet à un central ou à un scanner de découvrir un périphérique ou un diffuseur. L'esclave enverra un paquet d'annonce à chaque certain intervalle de temps. L'intervalle est compris entre 20 ms et 10,24 s, ce qu'on appelle le intervalle de diffusion . La nouvelle diffusion interne affectera le temps de connexion pour le prochain démarrage.

Le capitaine doit recevoir le paquet de diffusion avant d'envoyer la demande de connexion. L'esclave ne surveille la demande de connexion du maître que pendant un certain temps après l'envoi d'un paquet de diffusion. Un paquet de diffusion peut transporter un certain nombre d'octets de données [BLE4.2 : 31 octets ; BLE5.0 : 251 octets (paquet étendu)]. Il contient généralement le nom d'utilisateur, les informations sur l'appareil, le logo connectable, etc. Les types de diffusion peuvent être divisés en quatre types :

Lorsque le maître reçoit un paquet de diffusion, il enverra une demande d'analyse pour obtenir plus de données de diffusion, et le principe est que l'analyseur actif a été configuré. Ensuite, l'esclave répond à la demande de scan en envoyant une réponse de scan, qui peut contenir 31 octets de données supplémentaires.

Diffusion, demande de balayage et réponse, ils utilisent trois bandes de fréquences 2.4G différentes pour éviter les interférences WLAN.

L'analyse est utilisée par le maître pour surveiller les paquets de diffusion et envoyer des demandes d'analyse. Il y a deux paramètres de synchronisation qui doivent être notés : "Scan Window" (la durée d'un scan) et "Scan Interval" (le temps total d'un scan, y compris l'heure à laquelle le scan est arrêté et le temps où le l'analyse est en cours). Pour chaque intervalle de scrutation, le temps de scrutation du maître est égal à la "fenêtre de scrutation". C'est-à-dire que si la "fenêtre de numérisation" est égale à "l'intervalle de numérisation", cela signifie que le maître numérise en continu. Par conséquent, le cycle d'utilisation du balayage principal est le temps de "fenêtre de balayage" divisé par le temps "d'intervalle de balayage", puis multiplié par 100 %.

Lorsque le maître veut entrer dans la connexion, il suivra le même processus que lors de l'analyse des paquets de diffusion. Lorsque la connexion est initiée et que le maître reçoit un paquet de diffusion, le maître enverra une demande de connexion à l'esclave.

Les rôles du maître et de l'esclave sont définis en fonction du premier échange de données dans la connexion. Lors de la connexion, le maître demandera des données selon l'"Intervalle" défini par l'esclave. L'intervalle de temps est appelé "intervalle de connexion". Et il est utilisé pour la connexion principale. Cependant, l'esclave peut envoyer des demandes de mise à jour des paramètres de connexion au maître.

Selon la spécification Bluetooth Core, l'intervalle doit être compris entre 7,5 ms et 4 s. Si l'esclave ne répond pas au paquet du maître dans le délai imparti, cela est appelé timeout de supervision de connexion et la connexion est considérée comme perdue. Il est possible d'obtenir plus de débit de données en transmettant plusieurs paquets dans chaque intervalle de connexion, et chaque paquet peut envoyer jusqu'à 20 octets. Cependant, si la consommation électrique actuelle doit être contrôlée et que l'esclave n'a aucune donnée à envoyer, un certain nombre d'intervalles peuvent être ignorés. Les intervalles ignorés sont appelés "latence esclave". Dans une connexion, l'appareil sautera dans la bande de fréquences à travers tous les canaux.

2) Comment utiliser Beacon

L'appareil Beacon utilise uniquement le canal de diffusion, il n'y a donc pas d'étapes de connexion liées au BLE. Au sens littéral de balise, cet appareil envoie des paquets de données à un certain intervalle de temps, et les données envoyées peuvent être obtenues par un appareil maître tel qu'un téléphone mobile.

6. Introduction à l'utilisation de la technologie iBeacon

Ce qui suit présente principalement comment utiliser iBeacon.

1) Propriétés d'iBeacon

iBeacon est essentiellement une information de localisation, Apple a donc intégré la fonction iBeacon dans Core Location. Il existe trois attributs pour identifier un iBeacon : ProximityUUID, majeur et mineur.

a) ProximityUUID est un NSUUID, utilisé pour identifier l'entreprise. L'iBeacon utilisé par chaque entreprise et organisation doit avoir le même UUID de proximité, également appelé UUID.

b) Majeur est utilisé pour identifier un groupe de balises associées. Par exemple, dans l'application d'une chaîne de supermarchés, le phare de chaque succursale doit avoir le même majeur. Le rôle de major s'apparente au regroupement afin de mieux gérer un grand nombre d'appareils Beacon.

c) Mineur est utilisé pour distinguer une balise spécifique. C'est la gestion du nombre d'appareils Beacon dans le même groupe. Par exemple, dans une chaîne de supermarchés, différents produits sur une certaine étagère peuvent être distingués.

Si ces attributs ne sont pas spécifiés, ils seront ignorés lors de la correspondance du périphérique. Par exemple, CLBeaconRegion qui spécifie uniquement la probabilitéUUID peut correspondre à tous les appareils de balise d'une entreprise.

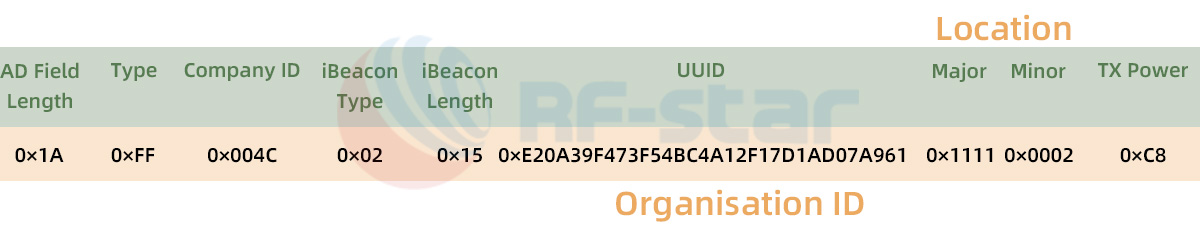

2) Format de trame iBeacon

Ce qui suit est le format de trame de paquet de diffusion iBeacon. Nous savons que le format de trame est composé de paramètres tels que la longueur de diffusion, le type, l'ID de l'entreprise, le type iBeacon, la longueur iBeacon, l'UUID, le majeur, le mineur et la puissance TX.

L'ID de l'entreprise doit afficher le logo de l'entreprise. Par exemple, l'UUID 16 bits que les sociétés suivantes appliquent à Bluetooth SIG : Baidu (0xFDC2, 0xFDC3), Xiaomi (0xFDAB, 0xFDAA, 0xFE95), Alibaba (0xFE3C), Nordic (0xFE59, 0xFE58).

7. Introduction à l'utilisation de la technologie Eddystone

Ce qui suit présente principalement comment utiliser Eddystone.

1) Propriétés de Eddystone

Eddystone prend non seulement en charge l'open source, mais prend également en charge plusieurs frameworks. Apple iBeacon et Google "The Physical Web" ne prenaient en charge qu'un seul framework auparavant.

Eddystone est compatible avec plusieurs frameworks et différents fournisseurs de balises vendent des balises à des fins différentes. Cela signifie que les téléphones iOS et Android peuvent recevoir le signal Google Eddystone Beacon. C'est une très bonne nouvelle pour les commerçants qui ont besoin de pousser les informations sur les magasins. Cela signifie également que tous les téléphones mobiles peuvent recevoir des messages push au lieu d'être limités par le système iOS comme iBeacon.

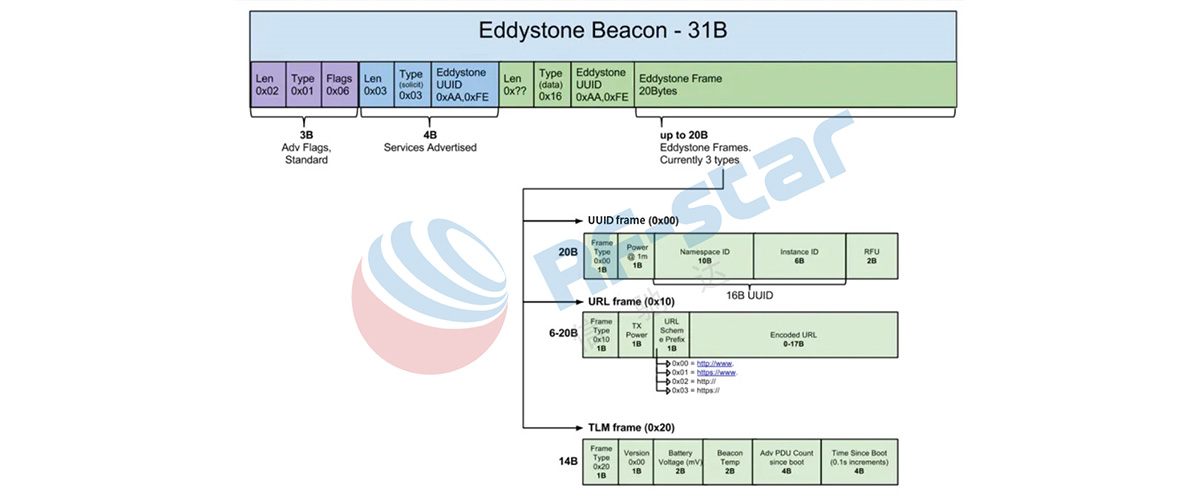

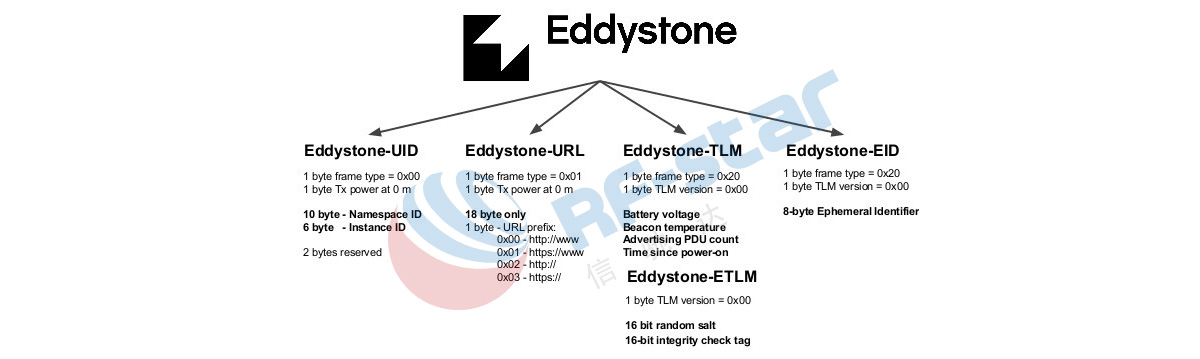

Les frameworks multiples Eddystone contiennent des données dans quatre formats : UID, URL, TLM et EID.

L'UID d'Eddystone était initialement destiné à être compatible avec l'UUID d'iBeacon. Il brise la limitation de l'UUID iBeacon uniquement, l'UID peut être librement défini par les commerçants. L'application peut choisir d'accepter uniquement les messages de cet UID. Avec un UID unique, l'application marchande peut également déterminer où se trouve l'utilisateur dans le monde et transmettre des informations pertinentes, telles que des coupons, des connexions Wi-Fi, etc.

URL link est évidemment plus largement utilisé et plus simple que l'UID. Il existe des navigateurs sur n'importe quel téléphone mobile et ils peuvent ouvrir l'URL. Dans cette transmission unique, l'utilisateur ne souhaite pas télécharger l'application pour recevoir les informations push, et l'URL est sans aucun doute le meilleur choix.

Les TLM Le cadre de télémétrie à distance est utile pour les entreprises qui ont besoin de contrôler un grand nombre de balises. La plupart des balises sont alimentées par batterie et doivent être remplacées ou rechargées après un certain temps. Le cadre de données de télémétrie permet à la balise d'envoyer son propre statut, comme des informations d'alimentation, au personnel environnant, afin que le personnel puisse être ciblé pour la maintenance et le remplacement.

EID est un cadre de sécurité. C'est une balise qui permet uniquement aux utilisateurs autorisés de lire les informations. Par exemple, dans une entreprise, des balises sont placées dans le hall pour diffuser à tous les clients et visiteurs. Cependant, l'entreprise dispose également d'informations qu'elle ne souhaite diffuser qu'aux salariés. Évidemment, ils ne veulent pas que ces informations soient vues par les clients et les visiteurs.

2) Format de cadre Eddystone

Eddystone n'utilise pas le champ de données du fabricant, mais place la valeur 0xFEAA dans le champ UUID de service complet de 16 bits et utilise le champ de données de service associé pour contenir les informations de balise. Voici tous les détails.