Si vous êtes un Internet des objets (IoT) concepteur, vous êtes probablement souvent mis au défi de faire plus avec moins en matière de sécurité, en cherchant constamment de nouvelles façons de protéger vos produits contre une liste sans cesse croissante de menaces avec des ressources système allégées et peut-être une expérience limitée.

Sont là Applications IoT qui n'ont pas besoin de mettre en œuvre des mesures de sécurité ?

Tout appareil qui se connecte à Internet peut être vulnérable aux attaques locales ou distantes. Les attaquants peuvent cibler presque tous les appareils connectés pour tenter de voler la propriété intellectuelle du fabricant stockée dans le système, accéder aux données des utilisateurs ou même manipuler de manière malveillante le système pour compromettre les utilisateurs ou attaquer des tiers en ligne.

Comme l'a démontré l'attaque majeure par déni de service distribué (DDoS) à la fin de l'année dernière, qualifiée par les experts comme la plus importante de son genre dans l'histoire, même des produits apparemment inoffensifs tels que les enregistreurs vidéo numériques domestiques (DVR) peuvent être infectés par malveillance et utilisés comme " botnets » pour arrêter les opérations d'entités tierces. L'attaque de l'année dernière a affecté des services tels que Twitter et PayPal, mais des attaques similaires pourraient potentiellement cibler de grandes technologies d'infrastructure intelligente telles que les systèmes de réseau électrique. Selon une étude de 2016 menée par Kapersky Lab, une seule attaque DDoS peut coûter à une organisation plus de 1,6 million de dollars à résoudre.

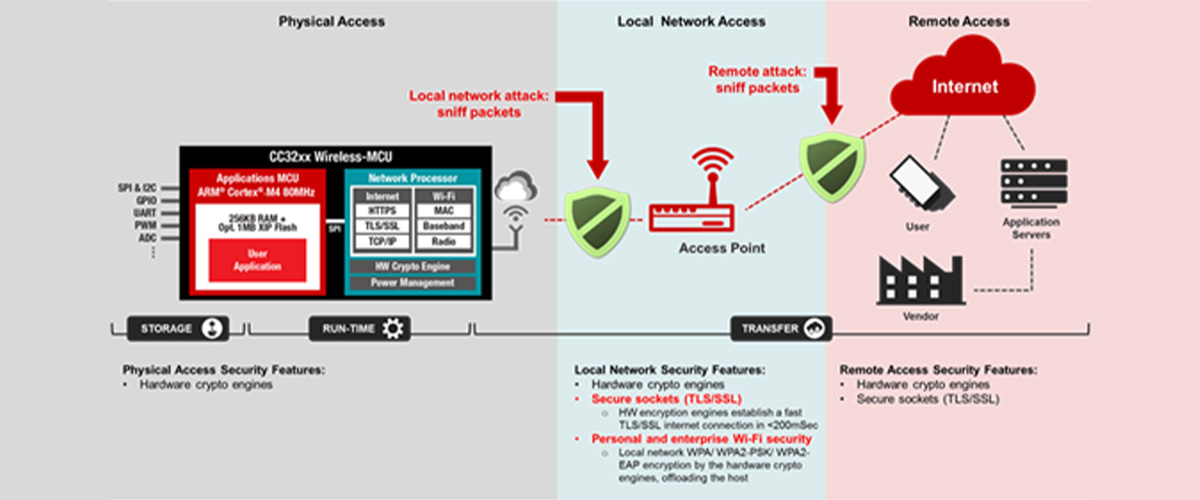

Devrait Sécurité de l'IoT les fonctionnalités se concentrent principalement sur le cryptage Wi-Fi et Internet des paquets envoyés par voie hertzienne ?

Figure 1 : fonctionnalités de sécurité du réseau local en action

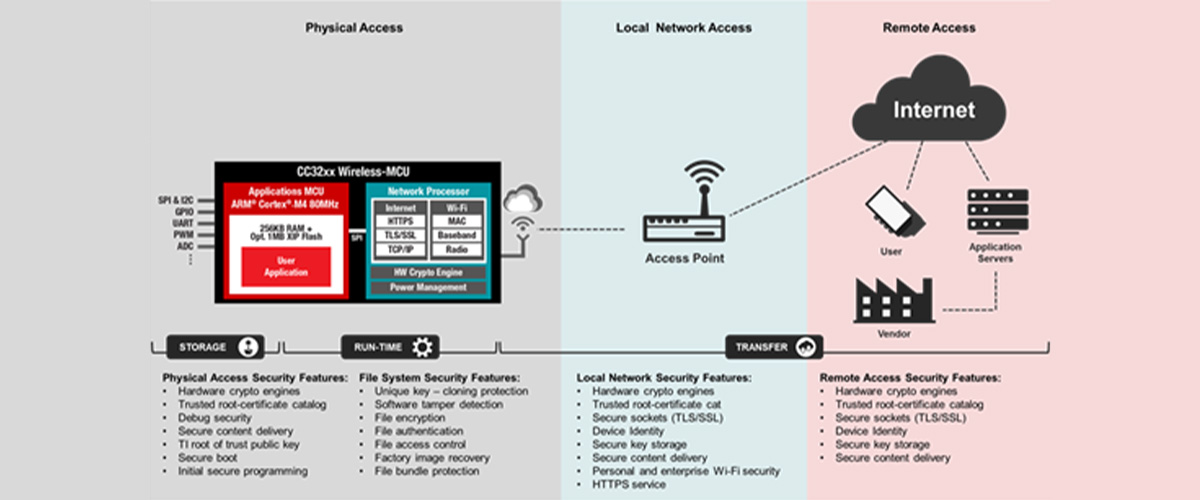

Figure 2 : Fonctionnalités de sécurité CC3220

Avez-vous besoin d'utiliser une unité de microprocesseur (MPU) haut de gamme ou un élément sécurisé dédié pour protéger efficacement vos produits contre les risques potentiels ?

Alors que de plus en plus maigre Ressources du système IoT présentent souvent des défis de conception, vous pouvez toujours vous efforcer de cibler une sécurité plus robuste dans les systèmes optimisés pour la nomenclature (BOM) basés sur MCU. Les premières étapes consistent à identifier quels actifs du système sont à risque, où existent les points d'exposition potentiels et quelles menaces vous prévoyez mettre le système en danger. À partir de là, vous travaillez pour choisir des composants qui offrent une large gamme de fonctionnalités de sécurité intégrées basées sur le matériel, tout en déchargeant le MCU hôte.

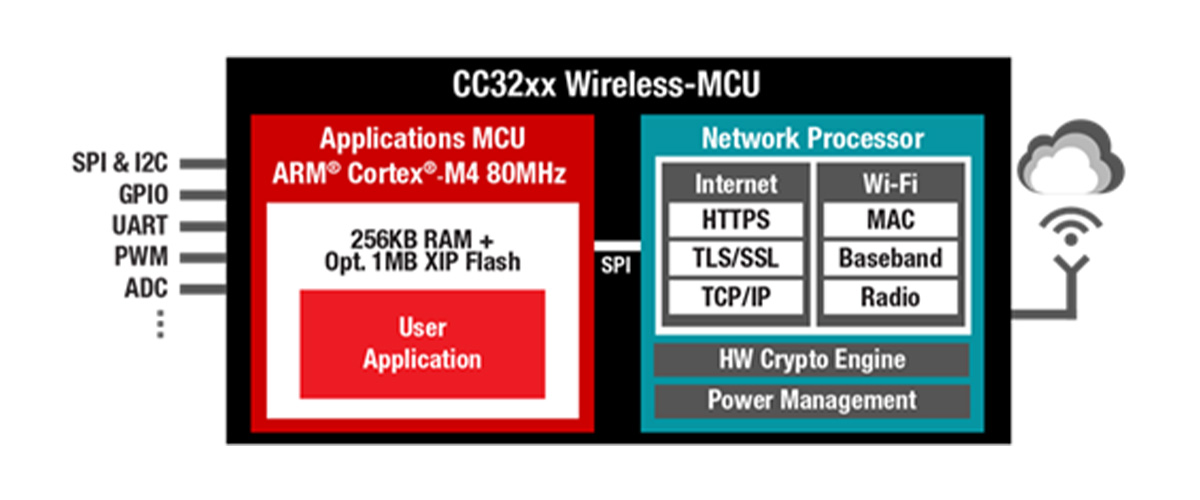

· Déchargez le traitement de la fonctionnalité de sécurité de l'appareil (y compris la gestion du système de fichiers sécurisé) vers le processeur réseau et les moteurs cryptographiques matériels. Cela permet au million d'instructions par seconde (MIPS) et à la mémoire du MCU d'application d'être uniquement dédiés à l'application hôte.